WooCommerce a publié un avis concernant une vulnérabilité XSS tandis que Wordfence informait simultanément d'une vulnérabilité critique dans un plugin WooCommerce nommé Dokan Pro. L'avis concernant Dokan Pro avertissait qu'une vulnérabilité d'injection SQL permet à des attaquants non authentifiés d'extraire des informations sensibles d'une base de données de site Web.

Plugin WordPress DokanPro

Le plugin Dokan Pro permet à l'utilisateur de transformer son site Web WooCommerce en un marché multi-fournisseurs similaire à des sites comme Amazon et Etsy. Il compte actuellement plus de 50 000 installations. Les versions de plugin jusqu'à la version 3.10.3 incluse sont vulnérables.

Selon WordFence, la version 3.11.0 représente la version entièrement corrigée et la plus sûre.

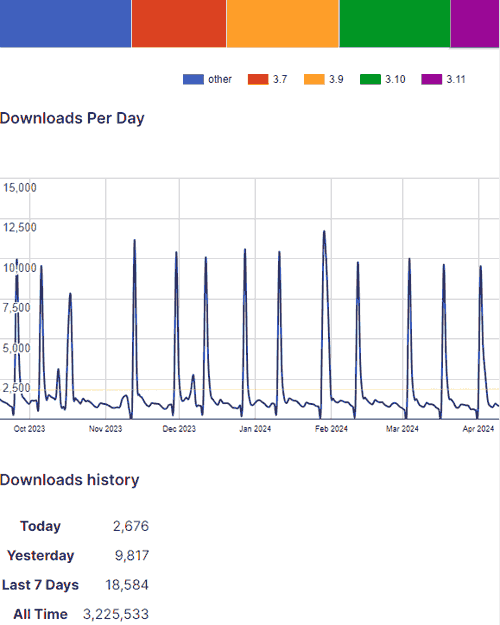

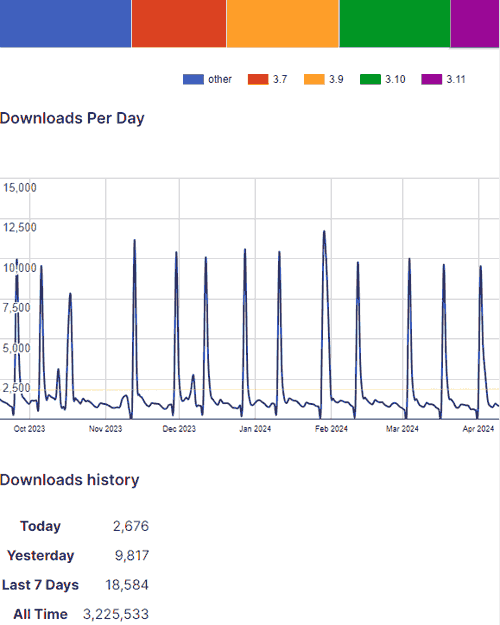

WordPress.org répertorie le nombre actuel d'installations de plugins de la version allégée à plus de 50 000 et un nombre total d'installations absolu de plus de 3 millions. À l'heure actuelle, seulement 30,6 % des installations utilisaient la version la plus récente, la 3.11, ce qui signifie que 69,4 % de tous les plugins Dokan Pro sont vulnérables.

Capture d'écran des statistiques de téléchargement du plugin Dokan

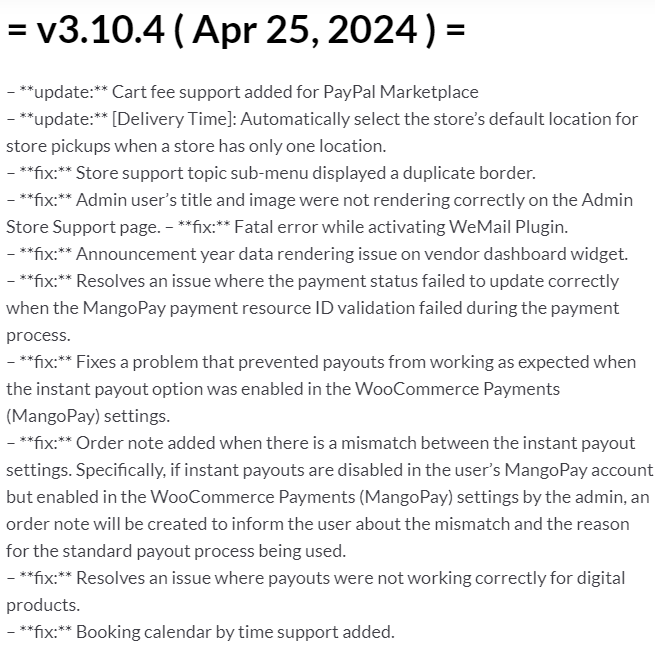

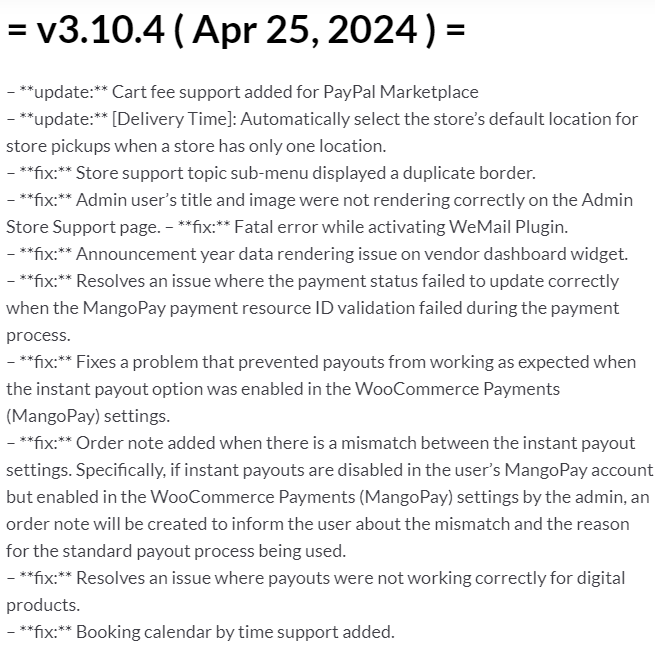

Le journal des modifications n'affiche pas le correctif de vulnérabilité

Le journal des modifications indique aux utilisateurs d'un plugin ce qui est contenu dans une mise à jour. La plupart des créateurs de plugins et de thèmes publieront un avis clair indiquant qu'une mise à jour contient un correctif de vulnérabilité. Selon Wordfence, la vulnérabilité affecte les versions jusqu'à la version 3.10.3 incluse. Mais la notation du journal des modifications pour la version 3.10.4 publiée le 25 avril 2024 (qui est censée être corrigée) n'indique pas qu'il existe un correctif. Il est possible que l'éditeur de Dokan Pro et Dokan Lite n'ait pas voulu alerter les pirates informatiques de cette vulnérabilité critique.

Capture d'écran du journal des modifications de Dokan Pro

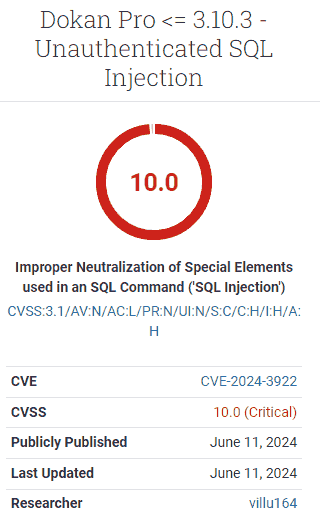

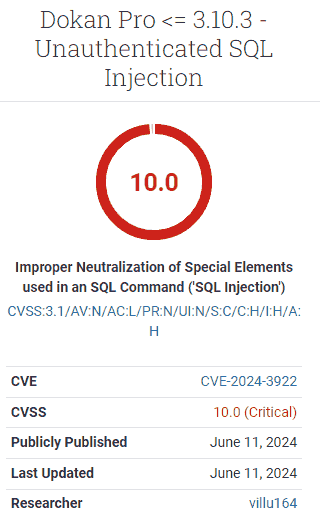

Score CVSS 10

Le Common Vulnerability Scoring System (CVSS) est une norme ouverte permettant d'attribuer un score qui représente la gravité d'une vulnérabilité. Le score de gravité est basé sur son degré d'exploitabilité, son impact, ainsi que des mesures supplémentaires telles que la sécurité et l'urgence qui, ensemble, donnent un score total allant du moins grave (1) au plus élevé (10).

Le plugin Dokan Pro a reçu un score CVSS de 10, le niveau de gravité le plus élevé, ce qui signifie qu'il est recommandé à tous les utilisateurs du plugin de prendre des mesures immédiates.

Capture d'écran du score de gravité de la vulnérabilité Dokan Pro

Description de la vulnérabilité

Dokan Pro s’est avéré contenir une vulnérabilité d’injection SQL non authentifiée. Il existe des vulnérabilités authentifiées et non authentifiées. Non authentifié signifie qu'un attaquant n'a pas besoin d'acquérir les informations d'identification de l'utilisateur pour lancer une attaque. Entre les deux types de vulnérabilités, celle non authentifiée est le pire des cas.

Une vulnérabilité WordPress SQL Injection est une vulnérabilité dans laquelle un plugin ou un thème permet à un attaquant de manipuler la base de données. La base de données est le cœur de chaque site Web WordPress, où se trouvent tous les mots de passe, noms de connexion, publications, thèmes et données de plugin. Une vulnérabilité qui permet à quiconque de manipuler la base de données est considérablement grave – c'est vraiment grave.

Voici comment Wordfence le décrit :

« Le plugin Dokan Pro pour WordPress est vulnérable à l'injection SQL via le paramètre « code » dans toutes les versions jusqu'à la version 3.10.3 incluse en raison d'un échappement insuffisant sur le paramètre fourni par l'utilisateur et d'un manque de préparation suffisante sur la requête SQL existante. Cela permet à des attaquants non authentifiés d’ajouter des requêtes SQL supplémentaires à des requêtes déjà existantes qui peuvent être utilisées pour extraire des informations sensibles de la base de données.

Action recommandée pour les utilisateurs de Dokan Pro

Il est recommandé aux utilisateurs du plugin Dokan Pro d’envisager de mettre à jour leurs sites dès que possible. Il est toujours prudent de tester les mises à jour avant de les télécharger en direct sur un site Web. Mais en raison de la gravité de cette vulnérabilité, les utilisateurs devraient envisager d'accélérer cette mise à jour.

WooCommerce a publié un avis concernant une vulnérabilité qui affecte les versions 8.8.0 et supérieures. La vulnérabilité est classée 5,4, ce qui constitue une menace de niveau moyen et n'affecte que les utilisateurs pour lesquels la fonctionnalité Attribut de commande est activée. Néanmoins, WooCommerce recommande « fortement » aux utilisateurs de mettre à jour dès que possible vers la version la plus récente (au moment d'écrire ces lignes), WooCommerce 8.9.3.

Vulnérabilité de script intersite (XSS) dans WooCommerce

Le type de vulnérabilité qui affecte WooCommerce est appelé Cross Site Scripting (XSS), qui est un type de vulnérabilité qui dépend du fait qu'un utilisateur (comme un administrateur de boutique WooCommerce) clique sur un lien.

Selon WooCommerce :

« Cette vulnérabilité pourrait permettre le cross-site scripting, un type d'attaque dans lequel un acteur malveillant manipule un lien pour inclure du contenu malveillant (via du code tel que JavaScript) sur une page. Cela pourrait affecter toute personne cliquant sur le lien, y compris un client, un commerçant ou un administrateur de magasin.

…Nous n'avons connaissance d'aucun exploit de cette vulnérabilité. Le problème a été découvert à l'origine grâce au programme de recherche proactif sur la sécurité d'Automattic avec HackerOne. Nos équipes d'assistance n'ont reçu aucun rapport faisant état d'une exploitation et les analyses de notre équipe d'ingénierie n'ont pas révélé qu'il avait été exploité.

Les hébergeurs Web devraient-ils être plus proactifs ?

Développeur Web et expert en marketing de recherche Adam J. Humphreys, Of Making 8, inc. ( Profil LinkedIn ), estime que les hébergeurs Web devraient être plus proactifs dans la correction des vulnérabilités critiques, même si cela peut entraîner une perte de fonctionnalité de certains sites en cas de conflit avec un autre plugin ou thème utilisé.

Adam a observé :

« Le problème le plus profond est le fait que WordPress reste sans mises à jour automatiques et présente une vulnérabilité constante qui donne l’illusion que leurs sites sont sûrs. La plupart des mises à jour principales ne sont pas effectuées par les hôtes et presque tous les hôtes n'effectuent aucune mise à jour de plugin, même s'ils le font jusqu'à ce qu'une mise à jour principale soit effectuée. Ensuite, il y a le fait que la plupart des mises à jour de plugins premium ne s’effectuent souvent pas automatiquement. Beaucoup d’entre eux contiennent des correctifs de sécurité critiques.

J'ai demandé s'il parlait d'une mise à jour push, où une mise à jour est forcée sur un site Web.

« C'est exact, de nombreux hébergeurs n'effectueront pas de mises à jour avant une mise à jour principale de WordPress, les ingénieurs de Softaculous (un installateur automatique de WordPress) m'ont confirmé cela. WPEngine, qui prétend que les mises à jour entièrement gérées ne le font pas à la fréquence nécessaire pour appliquer les correctifs en temps opportun auxdits plugins. WordPress sans gestion continue est une vulnérabilité et pourtant la moitié de tous les sites Web sont créés avec. Il s’agit d’un oubli de WordPress qui devrait être corrigé, à mon avis.

En savoir plus sur Wordfence :

Dokan Pro <= 3.10.3 – Injection SQL non authentifiée

Lisez la documentation officielle sur les vulnérabilités WooCommerce :

WooCommerce mis à jour pour remédier à la vulnérabilité de script intersite

Image en vedette par Shutterstock/New Africa